Principais tópicos do post:

Eduque-se para se proteger. Com o crescimento no interesse pela blockchain, aumenta também o risco de ataques cibernéticos. Manter-se informado sobre os métodos de ataque é crucial para proteger suas contas e reconhecer o perigo.

Os golpistas empregam uma variedade de técnicas, incluindo ataques de sessão/cookies, tentativas de phishing e roubo de 2FA para acessar e assumir o controle de sua conta.

Entre outras medidas, você pode ter maior segurança evitando Wi-Fi público para atividades financeiras, mantendo seus dispositivos 2FA seguros e sempre verificando links e contatos de possíveis golpistas.

À medida que cresce o interesse no ecossistema blockchain, é inevitável que os malfeitores procurem capitalizar esta tendência. Uma das melhores maneiras de se manter protegido e ter sua conta assegurada em suas mãos é aprender sobre os métodos deles.

Com base em nossos artigos Fique Seguro, estamos abrindo a cortina sobre essas táticas para fornecer a você o conhecimento necessário para se proteger. De truques de phishing a roubo de 2FA, você obterá conhecimento para se equipar melhor a fim de prevenir, detectar e responder a possíveis ameaças de ataque.

No blog de hoje, abordaremos alguns dos ataques mais sofisticados com os quais você talvez não esteja familiarizado. Você também aprenderá exatamente como evitá-los com nossas recomendações de segurança.

Controle de conta 1: sequestro de sessão/cookies

Qualquer usuário da Internet provavelmente sabe que os sites usam cookies. Mas você sabe por que eles existem e como podem ser usados de forma maliciosa? Primeiro, vamos voltar ao básico.

Conhecendo os cookies

Os cookies armazenam informações importantes, permitindo que um servidor lembre quem é você quando acessa uma página da web ou aplicativo. Isso pode economizar tempo ao fazer login, autenticar-se novamente ou manter suas preferências de pesquisa. Este processo de lembrar de você é conhecido como sessão.

Vejamos um exemplo. Imagine que você decida pesquisar no Google. No espaço de uma hora, você começa a verificar voos, procurar direções e depois pesquisar horários de filmes no cinema local. Durante a sua sessão, o Google enviará cookies que poderão identificá-lo na próxima vez que você acessar os serviços. Esses cookies consistem em pequenos arquivos de texto que contêm dados exclusivos que podem personalizar sua experiência.

Na próxima vez que você voltar ao Google, verá que ele se lembra dos detalhes de sua última pesquisa. Ele também pode reconhecer os detalhes da sua conta se você tiver realizado login durante sua última sessão do Google.

Os cookies são frequentemente armazenados no navegador ou dispositivo do usuário por apenas 24 horas ou até alguns meses. Podemos ter aplicativos em nossos telefones que, uma vez logados, não exigem que digitemos a senha toda vez que os abrimos, se os usarmos regularmente. Este acesso poderá, no entanto, ser revogado se o sistema conseguir detectar que este aplicativo não é usado há algum tempo. Na próxima vez que o usuário quiser usar o aplicativo, ele deverá fazer login e iniciar uma nova sessão.

Os cookies podem ser utilizados de forma maliciosa por malfeitores

Embora os cookies possam ser úteis, o que acontece se alguém conseguir obtê-los? Se um invasor obtiver acesso aos cookies de sua sessão, ele poderá acessar suas contas conectadas. Para obter os seus cookies, o invasor normalmente precisa acessar seu navegador ou dispositivo, mas isso pode ser difícil.

Em vez disso, um malfeitor usará outros métodos para sequestrar seus cookies:

Fixando a sessão - Um invasor envia à vítima um ID de sessão pré-fixado anexado a um determinado site. Quando um usuário clica nele e faz login, a sessão se torna idêntica ao ID de sessão pré-fixado pelo invasor. O invasor agora pode obter acesso à conta da vítima, pois possui o mesmo ID de sessão.

Sniffing de sessão - Esse ataque geralmente acontece em redes Wi-Fi inseguras, como as encontradas em um shopping ou aeroporto. Um invasor planta um sniffer de sessão que rouba informações de sessão de todo o tráfego na rede pública.

Scripting entre sites - Um invasor enviará um link à vítima, fazendo-a pensar que é legítimo. Na página, um script malicioso pode estar escondido atrás de uma imagem. Quando um usuário clica nesse link, a página é carregada e o script procura IDs de sessão, que são retornados ao malfeitor.

Uma vez armado com seu ID de sessão, um sequestrador abre a página que deseja acessar com seus cookies. Uma solicitação será enviada ao servidor junto com o seu ID de sessão, e o servidor será levado a pensar que é você e fará o login do invasor.

A história de roubo de cookies da Sarah

Para contextualizar, vejamos um exemplo de como um invasor pode sequestrar seus cookies.

Sarah, uma trader frequente de criptomoedas, tinha acabado de chegar a uma cafeteria para acompanhar suas posições abertas na Binance durante uma folga de fim de semana. Ansiosa para verificar seus investimentos, ela faz login na conta usando o Wi-Fi público do café.

Sem que ela soubesse, um invasor decidiu explorar a vulnerabilidade da rede pública da cafeteria. Usando o método de sniffing de sessão descrito acima, o invasor intercepta e rouba os cookies da sessão que foram gerados quando Sarah fez login em sua conta Binance. Armado com esses cookies roubados, o invasor obteve acesso não autorizado à conta de Sarah, colocando em risco seus investimentos e informações confidenciais.

Então, qual foi o grande problema aqui? Bem, Sarah optou por usar uma rede Wi-Fi pública não segura para acessar suas contas financeiras. Sabe-se que as redes Wi-Fi públicas carecem de medidas de segurança robustas, o que as torna um ponto de acesso para hackers.

Como reconhecer uma tentativa de sequestro de sessão/cookie

Como Sarah consegue reconhecer que seus cookies foram roubados? Felizmente para a comunidade de criptomoedas, existem alguns sinais reveladores de que você pode estar sob ataque!

Um novo dispositivo apareceu sem você fazer login

Muitos servidores permitem que você veja exatamente com quais dispositivos/IP você fez login e quando fez login. Se um invasor tiver seu ID de sessão ativo com login autenticado, você poderá ver que ele acessou sua conta de um local ou dispositivo não reconhecido.

Dois dispositivos estão conectados ao mesmo tempo usando endereços IP diferentes

Não é incomum que as pessoas façam login em um servidor em dois dispositivos diferentes ao mesmo tempo. No entanto, esses dispositivos normalmente acessam o site a partir do mesmo local e endereço IP. Dois dispositivos em dois locais diferentes provavelmente sugere que duas pessoas diferentes estão usando a conta ao mesmo tempo.

Aqui está um exemplo de como seria na Binance:

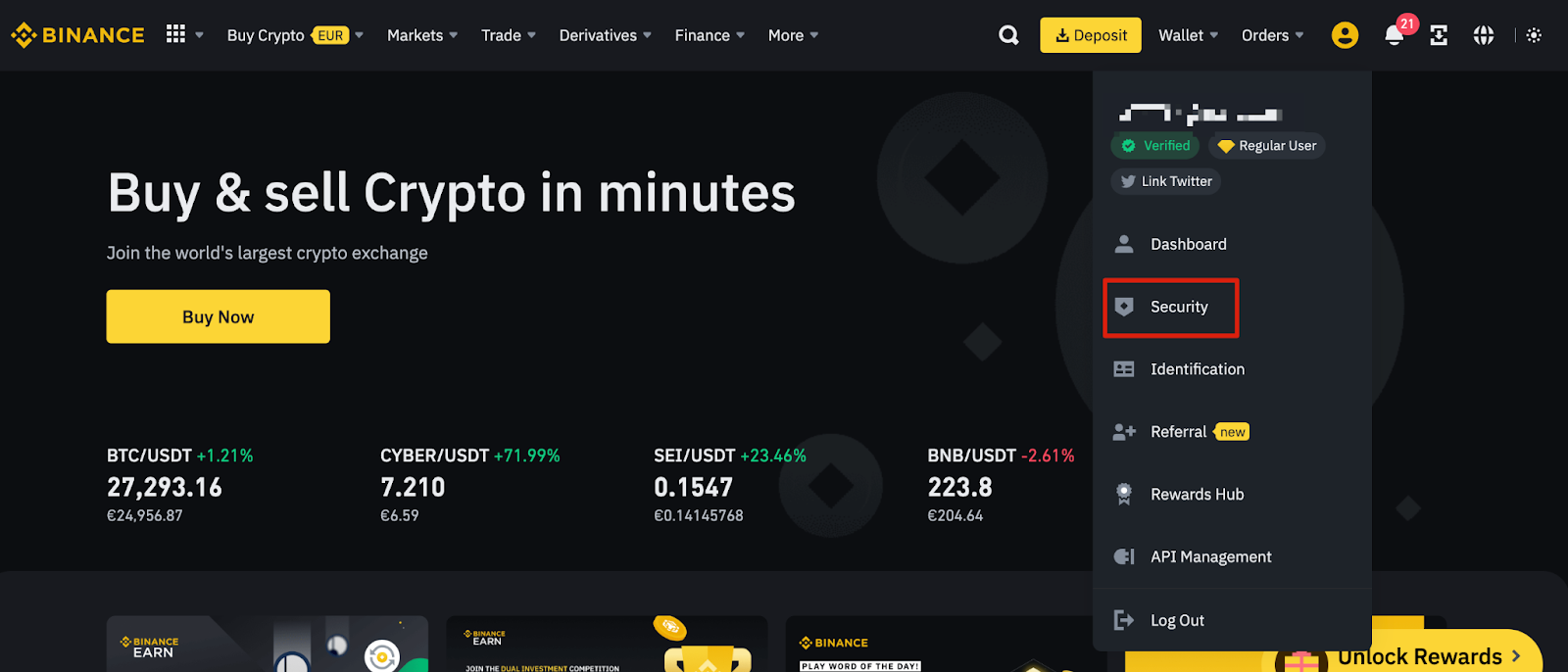

Você pode acessar a página [Registros de Atividades da Conta] passando o mouse sobre o ícone da conta na barra de navegação principal e clicando em [Segurança].

Em seguida, role a página até a seção [Dispositivos e Atividades] e clique em [Mais] ao lado de [Atividade da Conta].

Como evitar ataques de sequestro de sessão/cookies

Evite usar redes Wi-Fi públicas ou outras redes desconhecidas para acessar suas contas.

Evite adicionar plug-ins arriscados e não confiáveis ao seu navegador, pois podem representar um risco de ataques “man-in-the-browser”. Isso pode permitir que invasores instalem malware em seu navegador e roubem informações importantes armazenadas nele.

Use software antivírus para proteger seus dispositivos.

Evite fazer login em sua conta de dispositivos desconhecidos ou de outros dispositivos.

Controle de conta 2: autenticação de dois fatores (2FA) comprometida

Se você leva sua segurança a sério, deveria usar 2FA. 2FA requer dois tipos de autenticação para verificar sua identidade ao fazer login em uma conta. Normalmente, você usaria um telefone, autenticador físico ou talvez um e-mail como segundo dispositivo de autenticação.

Embora o 2FA seja um método altamente seguro de usar, ele não está imune a ataques cibernéticos. No final das contas, sua conta habilitada para 2FA será tão segura quanto seu dispositivo 2FA.

Por que os invasores vão querer comprometer seu 2FA

Depois de comprometer um dispositivo 2FA, o invasor tem algumas opções para escolher:

Acessar gratuitamente qualquer um dos recursos e produtos do seu serviço. Por exemplo, eles poderiam fazer uma solicitação de saque usando um código de verificação 2FA.

Bloquear o proprietário da conta. Um invasor pode excluir seus dispositivos anteriormente autorizados e adicionar seus dispositivos como 2FA. Isso provavelmente lhes dará acesso à sua conta por mais tempo e tornará mais difícil recuperá-la.

Recuperar o acesso à conta. Mesmo se você alterar sua senha, o invasor poderá redefini-la usando seu dispositivo 2FA comprometido.

Os problemas 2FA de Mark

Com todas as informações apresentadas, vamos reuni-las em um caso de uso. Mark é um investidor diligente que se orgulha das camadas de segurança que configurou para sua conta bancária on-line. Depois de ler sobre 2FA, Mark adicionou seu smartphone como autenticador para seu aplicativo de banco on-line.

Depois de baixar alguns aplicativos em seu telefone em preparação para uma longa viagem, a sensação de segurança de Mark logo foi abalada. No final de sua jornada, Mark encontra sua conta bancária zerada. Em um ataque calculado, um hacker obteve acesso ao dispositivo 2FA de Mark e às informações de login, infectando seu telefone com um malware. Com controle sobre o dispositivo, o invasor passou pelo processo 2FA e transferiu rapidamente fundos da conta de Mark.

A violação de segurança de Mark foi em parte resultado do seu próprio ato. Ele instalou inadvertidamente um aplicativo malicioso em seu smartphone enquanto baixava software de uma loja de aplicativos não oficial.

Este aplicativo malicioso conseguiu explorar vulnerabilidades no sistema operacional do dispositivo de Mark, obtendo acesso às funções e dados do telefone. Como o aplicativo bancário de Mark estava vinculado ao seu smartphone para 2FA, o hacker tinha controle total sobre seu dispositivo 2FA, permitindo superar essa camada de segurança crucial.

Como evitar ataques 2FA

Evite usar o mesmo endereço de e-mail para todas as suas contas 2FA. Se o seu endereço de e-mail estiver comprometido, todas as suas contas serão comprometidas.

Crie um endereço de e-mail apenas para sua conta Binance para ajudar a limitar o risco de exposição ao mundo exterior. Por exemplo, frequentemente preenchemos o nosso endereço de e-mail em pesquisas ou em muitos outros locais, o que pode representar um risco de exposição das nossas contas de e-mail.

Proteja sua conta de e-mail também com outro dispositivo 2FA, como um telefone ou outro dispositivo autenticador.

Defina senhas mais fortes. Evite usar palavras ou nomes, pois estes são frequentemente encontrados em vazamentos de senhas. Usar senhas alfanuméricas com caracteres especiais e uma mistura de letras maiúsculas pode aumentar a segurança da sua conta.

Verifique regularmente a atividade da sua conta e o histórico de gerenciamento de dispositivos para detectar quaisquer anormalidades. A detecção precoce pode ser útil na prevenção de perdas.

Controle de conta 3: ataques de phishing

Phishing é um tipo de ataque de engenharia social em que um invasor tenta enganar os usuários para que forneçam informações importantes. Isso normalmente é feito manipulando suas emoções ou se passando por alguém com autoridade.

Táticas de manipulação de phishing

Os invasores sempre tendem a manipular as emoções de medo ou ganância do usuário. Por exemplo, um malfeitor pode enviar um SMS ou e-mail falso para um usuário alegando saques não autorizados em sua conta.

A mensagem dirá que se eles não fizerem login para confirmar sua identidade, perderão esses fundos. Porém, ao usar o link do e-mail ou SMS, o usuário realmente fornecerá seus dados ao invasor. A mesma tática poderia ser usada alegando que a vítima tem um prêmio a reivindicar ou que há uma oportunidade de investimento que precisa ser aproveitada agora.

Para reivindicar seu prêmio ou investir, a vítima é incentivada a conectar sua carteira a um aplicativo descentralizado (DApp). O DApp irá então drenar a carteira.

Você pode ver abaixo um exemplo de SMS de phishing enviado a um usuário Binance. O URL fornecido é semelhante ao URL real da Binance, mas é, na verdade, um site malicioso. Observe que a Binance nunca enviará um SMS contendo um URL.

A experiência de phishing de Emma

Conheça Emma, uma usuária entusiasmada da Binance que adora ganhar uma renda passiva com seus investimentos em BTC. Recentemente, Emma recebeu um e-mail da equipe de suporte ao cliente da Binance. O e-mail afirmava que havia um possível problema com a conta dela e que era necessária uma ação urgente para resolvê-lo.

No e-mail havia um link para a página de login da Binance. Emma insere suas credenciais e o código 2FA. No entanto, sem o conhecimento de Emma, um invasor rouba seus dados e ela nem mesmo percebe. Emma, logo após descobre que alguém está tentando sacar fundos de sua conta Binance.

O problema de Emma ocorreu principalmente em razão de sua pressa e falta de suspeita para resolver o suposto problema da conta. O e-mail de phishing foi projetado para evocar um sentimento de urgência e medo, como mencionamos anteriormente, fazendo com que Emma agisse sem verificar minuciosamente a legitimidade do e-mail ou do site.

Ela também não reservou um tempo para verificar o endereço do remetente do e-mail, e o design sofisticado do site falso tornou difícil para ela distingui-lo do site real da Binance.

Como evitar o controle de contas por phishing

Evite acessar links enviados por terceiros. Sempre siga a forma legítima ou normal de login.

Nunca clique em links mascarados por encurtadores de URL.

Adicione códigos anti phishing à sua conta Binance.

Sempre use a Binance Verify ou entre em contato com o suporte ao cliente para verificar se a comunicação recebida é legítima.

Nenhum URL pode ser exatamente igual. Um URL de phishing ou site falso da Binance terá um link semelhante, mas não pode ser igual ao da Binance. Você pode identificá-los:

“.alguma coisa” ou “-alguma coisa” sendo adicionado ao URL.

Um código de país sendo adicionado, como “binance-de”, “binance-IT” ou “binance-PR”, por exemplo.

Palavras-chave sendo adicionadas ao URL, como “conta comprometida”, “bloqueio de conta” ou “gerenciamento de conta”.

O URL apresenta um pequeno erro ortográfico, mas ainda parece próximo do nome original, como “Binacne”.

A atenção ajudará a mantê-lo seguro

Compreender métodos de ataque sofisticados é fundamental para proteger seus ativos digitais. Quer se trate de sequestro de sessão/cookies, uma tentativa de phishing ou um dispositivo 2FA comprometido, reconhecer as táticas empregadas por agentes mal-intencionados é sua primeira linha de defesa.

Mas ainda não é o fim da sua jornada de segurança. Mantenha-se atualizado sobre novos desenvolvimentos e golpes lendo o Blog da Binance. Atualizamos você regularmente sobre as táticas mais recentes usadas por golpistas e também sobre as melhores práticas de segurança.

Portanto, permaneça atento e tenha sempre em mãos uma boa dose de ceticismo. Seus ativos digitais dependem disso!

Leitura complementar

Aviso Legal: os preços dos ativos digitais estão sujeitos ao alto risco de mercado e à volatilidade de preços. O valor do seu investimento pode diminuir ou aumentar e é possível que você não recupere o valor investido. Você é o único responsável por suas decisões de investimento e a Binance não se responsabiliza por quaisquer perdas. O desempenho passado não é um indicador confiável do desempenho futuro. Você deve entender os riscos associados e investir somente em produtos com os quais está familiarizado. Você deve considerar cuidadosamente sua experiência de investimento, situação financeira, objetivos de investimento, tolerância ao risco e buscar orientação de um consultor financeiro independente antes de fazer qualquer investimento. Este material não deve ser interpretado como aconselhamento financeiro. Para obter mais informações, consulte nossos Termos de Uso e Aviso de Risco.