Introducción

Cuando se trata de criptomonedas, un buen almacenamiento es de suma importancia. El mundo de las criptomonedas es peligroso: los actores maliciosos están en todas partes y tienen una gran cantidad de estrategias para robar los fondos de los usuarios. Establecer una estrategia para proteger sus monedas debería ser su máxima prioridad.

Tiene una variedad de opciones de almacenamiento disponibles, cada una con sus propias compensaciones de seguridad y usabilidad. Lo más probable es que los recién llegados se ciñan a los intercambios. Estas plataformas brindan a muchos su primera exposición a las criptomonedas y permiten a los usuarios almacenar sus fondos en una billetera en línea. Pero técnicamente el usuario no tiene el control de sus monedas. Si el intercambio es pirateado o desconectado, es posible que no puedan recuperar sus fondos.

Es posible que los usuarios no vean la necesidad de sacar su criptomoneda del intercambio. Es posible que carezcan de las habilidades para hacerlo, o incluso que consideren que las soluciones de custodia son más seguras. Después de todo, la autocustodia puede provocar la pérdida de fondos si el usuario comete un error.

La idea de tomar el control de su criptomoneda usted mismo puede resultar desalentadora. Pero desde una perspectiva de seguridad, las carteras de hardware no tienen comparación. En este artículo, explicaremos qué son, cómo funcionan y por qué debería utilizar uno.

¿Qué es una clave privada?

Su clave privada es su pasaporte al ecosistema de una criptomoneda. En muchos sentidos, es como una clave de la vida real: con esta información puedes desbloquear tus fondos para gastarlos. Si alguien más lo consigue, puede robar su criptomoneda. Si pierde la clave, perderá el acceso a sus monedas; no hay ningún botón para olvidar contraseña en un entorno descentralizado. Tampoco existe un banco al que puedas llamar para revertir transacciones fraudulentas.

La conclusión es que las claves privadas deben mantenerse en secreto y seguras. Son increíblemente valiosos para los usuarios de criptomonedas. Como era de esperar, los piratas informáticos y los estafadores intentan constantemente robarlas, utilizando técnicas de phishing o malware para separar a los usuarios de sus monedas.

Almacenar tus claves es sencillo: son solo cadenas de números y letras. Se pueden anotar en papel y guardar en una caja fuerte. Sin embargo, para usar las claves para mover fondos, deben estar en un dispositivo que cree pruebas de que puede gastar sus monedas.

¿Qué es una billetera de hardware?

Las billeteras de hardware son dispositivos especialmente diseñados para almacenar claves privadas de forma segura. Se consideran más seguras que las carteras de escritorio o de teléfonos inteligentes, principalmente porque no se conectan a Internet en ningún momento. Estas propiedades reducen significativamente los vectores de ataque disponibles para partes malintencionadas, ya que significa que no pueden manipular el dispositivo de forma remota.

Una buena billetera de hardware garantiza que las claves privadas nunca abandonen el dispositivo. Normalmente se guardan en un lugar especial del dispositivo que no permite extraerlos.

Dado que las billeteras de hardware están fuera de línea en todo momento, deben usarse junto con otra máquina. Debido a la forma en que están construidos, se pueden conectar a PC o teléfonos inteligentes infectados sin ningún riesgo de que se filtre la clave privada. Desde allí, interactúan con un software que permite al usuario ver su saldo o realizar una transacción.

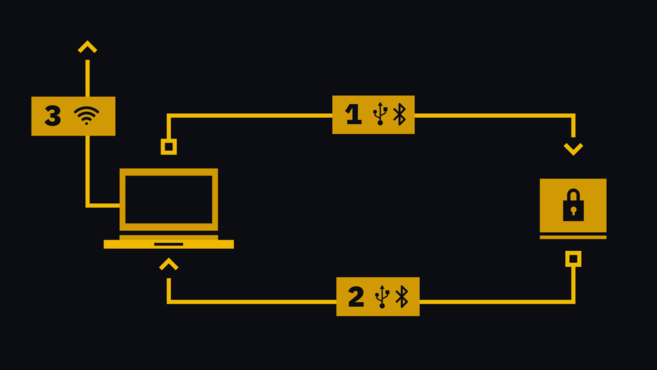

Una vez que el usuario crea una transacción, la envía a la billetera de hardware (1 en el diagrama a continuación). Tenga en cuenta que la transacción aún está incompleta: debe estar firmada con la clave privada en el dispositivo. Los usuarios confirman que la cantidad y la dirección son correctas cuando se les solicita en el dispositivo de hardware. En ese momento, se firma y se envía de regreso al software (2), que lo transmite a la red de la criptomoneda (3).

¿Por qué debería utilizar una billetera de hardware?

Las billeteras que almacenan claves privadas en computadoras o teléfonos inteligentes conectados a Internet dejan los fondos de los usuarios vulnerables a una amplia gama de ataques. El malware puede detectar actividad relacionada con las criptomonedas en estos dispositivos y agotar los fondos de los usuarios.

Una billetera de hardware es como una bóveda impenetrable con una pequeña ranura. Cuando el usuario quiere crear una transacción que la red aceptará, la empuja a través de la ranura. Imagine que, al otro lado de la ranura, un elfo realiza alguna magia criptográfica que firma la transacción. El elfo nunca saldrá de la bóveda: no hay puerta y no puede pasar por la ranura. Todo lo que puede hacer es recibir las transacciones y rechazarlas.

Incluso si alguien logra hacerse con su billetera de hardware, tendrá protección adicional en forma de código PIN. Los dispositivos a menudo se reinician si se ingresa la combinación incorrecta una cierta cantidad de veces.

Los fondos que no se utilizan activamente (aquellos que no se gastan, no se apuestan, no se prestan ni se comercializan) deben mantenerse en cámaras frigoríficas. Una billetera de hardware proporciona un medio conveniente para lograr esto para los usuarios, incluso aquellos con conocimientos técnicos limitados.

Se debe realizar una copia de seguridad de las carteras de hardware en caso de pérdida, robo o destrucción. Al inicializar, a menudo se le pedirá al usuario que registre su frase inicial, una lista de palabras que se pueden usar para recuperar fondos en un nuevo dispositivo. Esto le da a cualquiera la posibilidad de gastar sus monedas, por lo que debe tratarse como lo haría cualquier objeto valioso. Se recomienda que los usuarios los escriban en papel (o los graben en metal) y los guarden en un lugar privado y seguro.

Limitaciones de las carteras de hardware

Las billeteras de hardware, al igual que otras formas de almacenamiento, tienen sus propias desventajas. Si bien son uno de los medios más seguros para guardar monedas, todavía existen algunas limitaciones. Logran un equilibrio entre seguridad y usabilidad. Las billeteras de software/teléfono inteligente son convenientes, mientras que las billeteras de hardware pueden ser engorrosas de operar (dado que se deben usar dos dispositivos para enviar fondos).

Aun así, las carteras de hardware no son del todo infalibles. Una amenaza física contra un usuario podría obligarlo a desbloquear una billetera para el atacante, pero también existen otros vectores. Partes maliciosas expertas pueden explotar el dispositivo si obtienen acceso físico a él.

Sin embargo, hasta la fecha, ningún hack exitoso ha recuperado las claves privadas de un dispositivo de hardware en un escenario del mundo real. Cuando se informan vulnerabilidades, los fabricantes generalmente las parchean rápidamente. Eso no quiere decir que sean imposibles: los investigadores han demostrado ataques incluso contra las billeteras más populares.

Los ataques a la cadena de suministro también pueden ser eficaces para socavar la seguridad de un dispositivo de billetera de hardware. Estos ocurren cuando el mal actor adquiere una billetera antes de entregársela al usuario. Desde allí, pueden manipularlo para debilitar la seguridad y robar fondos después de que el usuario haya depositado monedas.

Otra limitación es que las carteras de hardware implican tomar la custodia en tus propias manos. Muchos consideran que esto es una ventaja ya que ningún tercero es responsable de administrar sus fondos. Pero esto también significa que si algo sale mal, no hay remedio.

Pensamientos finales

Las limitaciones de las carteras de hardware no superan sus ventajas. En cuanto a las soluciones de almacenamiento, es difícil igualar la seguridad de las carteras de hardware con otros métodos. Simplemente no existe sustituto para el almacenamiento en frío, lo que elimina una gran cantidad de riesgos derivados de la autocustodia de los fondos.

Al buscar una billetera de hardware, los usuarios deben informarse sobre la variedad de opciones disponibles. Hay varios dispositivos en el mercado, cada uno con sus propias características, criptomonedas compatibles y curva de aprendizaje.