Cómo proteger tus criptomonedas de ataques de phishing por correo electrónico

Puntos destacados

El phishing es una técnica de ciberataque en la que los estafadores "pescan" credenciales confidenciales al hacerse pasar por una persona o empresa reconocida en la que confías.

Entre algunas estafas frecuentes de phishing se incluyen la suplantación, el uso de lenguaje urgente o amenazante y la inserción de enlaces dañinos.

A menudo, los atacantes modifican su identidad de remitente para que parezca que su correo electrónico proviene de una fuente confiable.

En caso de que tengas dudas de si un correo electrónico de Binance es auténtico, ponte en contacto con Atención al cliente de Binance y envíales el archivo EML del correo electrónico junto con las capturas de pantalla correspondientes.

Tu cuenta de Binance puede ser el objetivo de algunos phishers. Descubre cómo proteger tus fondos cripto con esta guía integral.

El hacker promedio no tiene el conocimiento para irrumpir en el sistema de seguridad de Binance. Sin embargo, lo que seguramente tiene son las herramientas para manipularte, de modo tal que les entregues tu nombre de usuario, contraseña y código de autenticación en dos pasos (2FA).

¿Por qué intentarías perforar una bóveda de última generación cuando puedes simplemente convencer al dueño para que te deje ingresar? Este es el fundamento del phishing: aprovechar el error humano y las emociones.

Sigue leyendo para aprender más acerca del phishing, cómo funciona y cómo proteger tus criptos de técnicas de phishing habituales.

¿Qué es el phishing y cómo funciona?

El phishing es una técnica popular de ciberataque en la que los estafadores "pescan" credenciales confidenciales al suplantar la identidad de una persona o empresa reconocida en la que confías, como Binance. El método que más predomina es a través de correos electrónicos. Crear estos mensajes engañosos es sencillo y algunos se ven casi idénticos a sus contrapartes originales.

Suena como algo básico, pero funcionan, y es por eso que la mayoría de los ciberataques comienzan con un correo electrónico de phishing. De acuerdo a un estudio de la empresa de seguridad en correos electrónicos Valimail, cada día se envían más de 3,000 millones de mensajes de suplantación, lo que representa el 1% del tráfico total de correos electrónicos.

Para proteger tus criptos y tu información personal, es fundamental saber cómo identificar correos electrónicos de phishing y protegerte de ellos. Primero, veamos algunos ejemplos habituales.

Tres ejemplos de correos electrónicos de phishing

La siguiente sección es un breve resumen sobre técnicas de correos electrónicos de phishing, incluidas la suplantación, el uso de lenguaje urgente o amenazante y la inserción de enlaces dañinos. También incluimos ejemplos de la vida real para ayudarte a comprender mejor cada técnica.

1. Suplantación de correo electrónico

La suplantación es una técnica engañosa mediante la que los estafadores crean nombres de remitentes y de dominio falsos que se parecen a una fuente oficial. La idea es que creas que el correo electrónico es auténtico, ya que su dominio contiene algo como “binance.com” en la dirección del remitente.

Este es un ejemplo de la vida real en el que los estafadores utilizaron la dirección “do-not-reply@ses.binance.com.” Parece oficial hasta que notas que la dirección del remitente dice “ses.binance.com.”

2. Lenguaje urgente o amenazante

Los correos electrónicos de phishing suelen crear una sensación de urgencia, miedo o curiosidad con el fin de manipular tus emociones y provocar una respuesta inmediata. Por ejemplo, te hacen creer que hubo un retiro inesperado desde tu cuenta, lo que te lleva a “restablecer” tu contraseña. Cuando, en realidad, acabas de revelarle tu contraseña al estafador.

Este es un ejemplo de un correo electrónico de phishing que afirma que el destinatario realizó un retiro inesperado. Observa el lenguaje en la parte resaltada. Está construido intencionalmente para confundirte y asustarte con frases como “bloquearemos tu cuenta” (lock your account) y “protegeremos todos tus fondos” (secure all your funds).

3. Enlaces maliciosos y archivos adjuntos falsos

Los correos electrónicos de phishing frecuentemente contienen enlaces que te llevan a sitios web falsos similares a los verdaderos. También pueden incluir archivos adjuntos, como PDF, archivos ejecutables o aplicaciones reempaquetadas que contienen scripts o malware dañinos. Abrir estos archivos adjuntos puede otorgarles a los atacantes acceso no autorizado a tus dispositivos o habilitarlos a robar información confidencial o transferir fondos sin tu consentimiento.

A continuación verás un ejemplo de correo electrónico de phishing que contiene un enlace malicioso. Hacer clic en [Verificar correo electrónico] te conduciría a una página de inicio de Binance falsa donde se te solicita ingresar tu nombre de usuario y contraseña. Los estafadores luego pueden recolectar tus datos ya sea para revenderlos o para robar tu cuenta y tus fondos.

Cuatro maneras de identificar un ataque de phishing

Ahora que repasamos algunos ejemplos de correos electrónicos de phishing, exploremos a fondo las distintas maneras en las que puedes identificar un correo electrónico de phishing.

1. Binance Verify

¿Recibiste un correo electrónico de Binance, pero algo parece sospechoso? Busca primero la dirección del remitente en Binance Verify. Si recibiste un mensaje de una “Fuente no verificada”, es probable que el correo sea malintencionado.

Sin embargo, la dirección de origen aun puede ser un correo electrónico falsificado incluso si pasa una verificación inicial en Binance Verify. Como mencionamos anteriormente, la suplantación de correos electrónicos es una técnica habitual que los estafadores utilizan para hacer que un correo electrónico parezca haber sido enviado desde una fuente confiable. Hacen esto al utilizar dominios parecidos a los del remitente o encabezados de correo electrónico falsificados a través de los campos “Reply-to” (responder a) o “Return-path” (ruta de devolución).

Además de las direcciones del remitente, Binance Verify puede ayudar a validar cualquier cuenta de una red social o enlaces de sitios web listados en los contenidos del correo electrónico.

Cuentas de redes sociales

Si el correo electrónico te pide contactar a un “empleado de Binance” a través de plataformas de redes sociales, como Telegram, Facebook o WeChat, asegúrate de verificar el nombre de usuario en Binance Verify.

La siguiente imagen muestra qué debería aparecer si la cuenta tiene un nombre de usuario de Binance autentico. Ten en cuenta que los criminales a menudo suplantarán la identidad de empleados de nuestra empresa. Binance Verify es solo una de las muchas medidas que debes tomar para verificar la identidad de alguien.

Enlaces de sitios web

Ten cuidado al hacer clic en enlaces de sitios web que vienen en correos electrónicos. Para verificar una URL de Binance, haz clic derecho en el enlace y selecciona “Copiar dirección de enlace”. A continuación, utiliza Binance Verify para comprobar si el sitio web es auténtico. La siguiente imagen presenta lo que Binance Verify debería mostrar si el sitio web corresponde a un dominio oficial de Binance.

2. Código anti-phishing

Te recomendamos ampliamente establecer tu código anti-phishing si aún no lo has hecho. Es sencillo y solo demora unos minutos. Una vez creado, cada correo electrónico genuino que recibas de parte de Binance incluirá la combinación única de números y letras que estableciste.

Así es como se ve un correo electrónico oficial de Binance con y sin un código anti-phishing. Evita cualquier correo electrónico de “Binance” que no incluya tu código anti-phishing.

3. Verificación de archivos EML

La descarga del correo electrónico como archivo EML proporciona información adicional oculta para fines de verificación. Si bien es más técnico, este método es muy práctico para detectar ataques de phishing.

SPF/DMARC/DKIM

Por ejemplo, puedes abrir el archivo y realizar una verificación SPF/DMARC/DKIM. Si las tres o algunas de las verificaciones fallan (por ejemplo, la verificación indica “dkim=fail”), es probable que el correo electrónico provenga de una fuente no autorizada.

Reputación de IP

También puedes encontrar la dirección de IP dentro del archivo EML para verificar cualquier actividad ilícita denunciada. Simplemente copia y pega la dirección en un verificador de reputación de IP, como abuseipdb o virustotal. Nota: Es posible que estas bases de datos no tengan información si una dirección IP es demasiado nueva. Siempre consulta con varias fuentes confiables antes de llegar a una conclusión.

4. Ponte en contacto con Atención al cliente de Binance

Si sospechas de un correo electrónico, te recomendamos ponerte en contacto con Atención al cliente de Binance y presentar capturas de pantalla así como el archivo EML. Este es el método más infalible de todos los consejos enumerados en esta guía. Una vez que recibamos el expediente de tu caso, nuestro equipo de seguridad, que tiene años de experiencia tratando con ataques de phishing, te ayudará a verificar la autenticidad del correo electrónico.

Si necesitas ayuda para descargar el archivo EML, puedes seguir los pasos enumerados en la siguiente sección.

Cómo descargar un archivo EML

Veamos cómo puedes descargar el contenido de un correo electrónico como un archivo EML en Gmail y Outlook.

Gmail

Abre el correo electrónico que quieres descargar como archivo EML. Haz clic en el ícono de los tres puntos ubicado en la esquina superior derecha del correo electrónico.

Selecciona “Descargar mensaje” en el menú desplegable.

Outlook

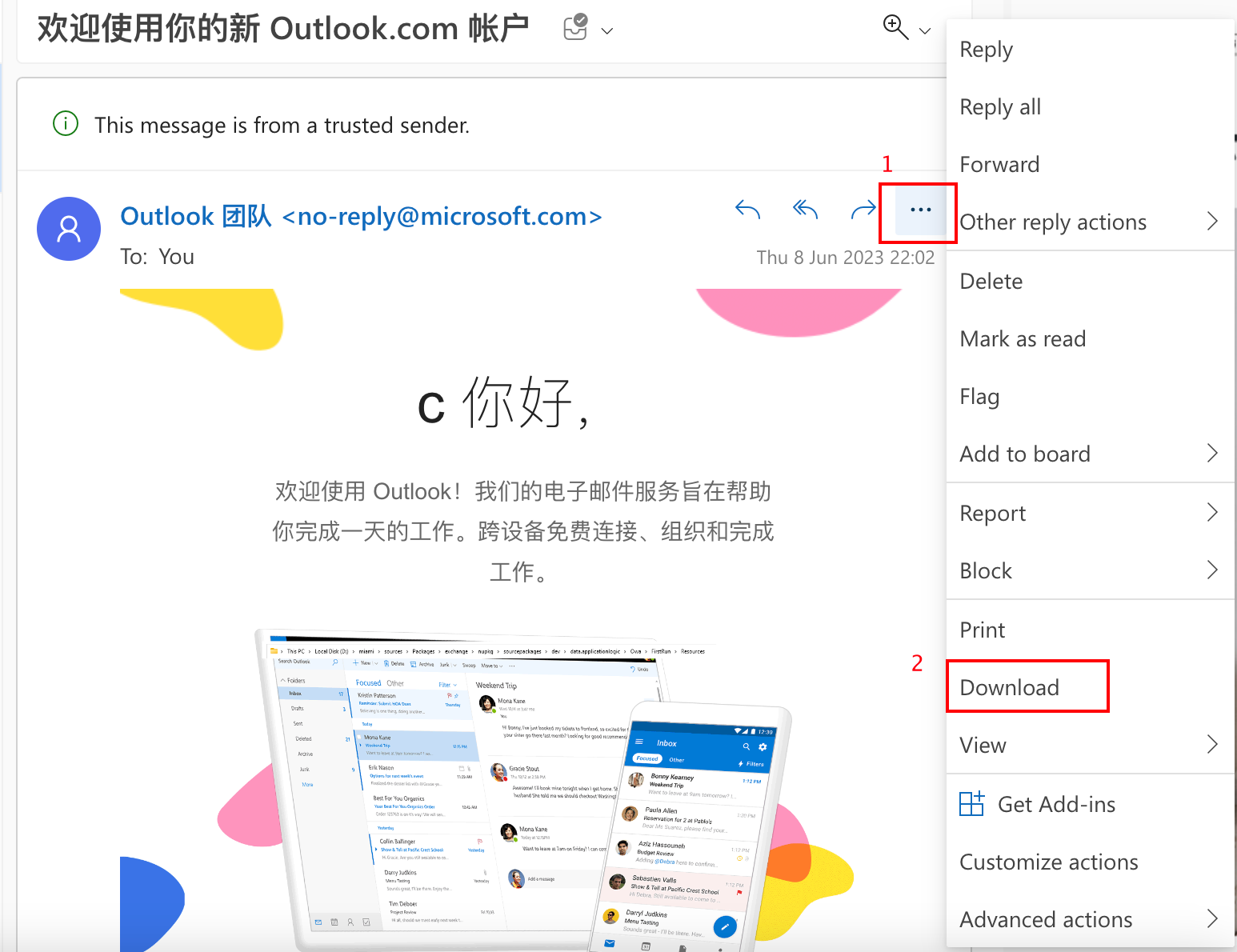

Abre el correo electrónico que quieres descargar como archivo EML. Haz clic en el ícono de los tres puntos ubicado en la esquina superior derecha del correo electrónico.

Selecciona “Descargar” en el menú desplegable.

Una vez descargado, haz clic con el botón derecho en el archivo EML y presiona [Abrir con], seguido de [Otro]. Luego, selecciona TextEdit si estás usando macOS o Notepad (++) si estás usando Windows.

Que no te atrapen los phishers

Que no te atrapen los phishers

Mantente alerta ante los intentos de phishing. Aprende a proteger tus fondos hoy y puedes terminar salvándote de un futuro desastre. Este es un breve resumen de las prácticas recomendadas a seguir:

Sigue esta guía para establecer tu código anti-phishing.

Busca primero cualquier dirección de correo electrónico, nombre de usuario o URL de “Binance” en Binance Verify.

No hagas clic en enlaces sospechosos. Puedes instalar un malware en tu dispositivo sin darte cuenta o encontrarte en un sitio falsificado y diseñado para recolectar información confidencial.

No compartas tu información personal con un extraño, esto incluye las credenciales de usuario, números de teléfono, cuentas bancarias, frase semilla de la billetera o las claves privadas.

Activa la autenticación en dos pasos (2FA). Si te roban la información de tu cuenta, la verificación 2FA puede hacer que a los estafadores les sea más difícil apoderarse de tu cuenta.

Participa únicamente en actividades con una empresa legítima. Ten cuidado con las invitaciones de “regalos gratuitos” y “airdrops” que recibes en tu correo electrónico.

Si un correo electrónico aún te hace dudar, ponte en contacto con Atención al cliente de Binance para obtener ayuda. Verificaremos el archivo EML por ti con mucho gusto.